Тестирование безопасности – это важный аспект тестирования ПО, который помогает выявить и устранить угрозы безопасности до того, как они станут проблемами для вас и ваших пользователей. В этой статье мы обсудим основы тестирования безопасности при проверке программного обеспечения, узнаем, что это такое и почему оно важно. Мы также рассмотрим типы тестирования безопасности и лучшие практики его проведения.

Друзья, поддержите нас вступлением в наш телеграм канал QaRocks. Там много туториалов, задач по автоматизации и книг по QA.

Тестирование безопасности и его важность

Тестирование безопасности – это процесс оценки вашего программного обеспечения с целью выявления уязвимостей или слабых мест, которые могут быть использованы хакерами или злоумышленниками. Важность тестирования безопасности невозможно переоценить, поскольку оно обеспечивает безопасность ПО и защищает конфиденциальные данные и информацию от несанкционированного доступа или неправильного использования.

Одним из важнейших преимуществ тестирования безопасности является защита от кибератак, которые становятся все более изощренными. Такое тестирование помогает выявить потенциальные угрозы безопасности в программном обеспечении, что позволит принять меры по их устранению до того, как они приведут к серьезным проблемам.

Кроме того, тестирование безопасности обеспечивает соответствие нормативным требованиям. В зависимости от отрасли продукта и региона могут существовать особые правила и стандарты, которым должно соответствовать ваше программное обеспечение. Тестирование безопасности помогает убедиться в том, что ПО соответствует этим требованиям, что позволит избежать потенциальных штрафов или юридических проблем.

Пользователи хотят быть уверены в том, что их данные находятся в безопасности при использовании программного обеспечения. Поэтому, сосредоточившись на создании маркетингового плана SaaS (software as a service — программное обеспечение как услуга), важно также создать структуру для проведения тестирования безопасности и устранения уязвимостей. Таким образом можно повысить доверие пользователей к продукту и повысить уровень доверия клиентов.

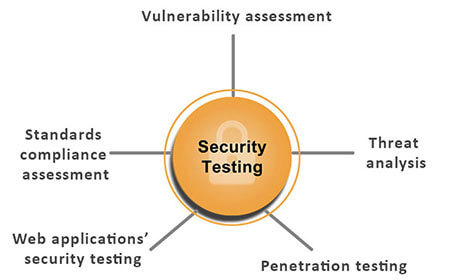

Типы тестирования безопасности

В этой части мы рассмотрим различные виды тестирования безопасности при тестировании программного обеспечения. Эффективное сочетание разных методов тестирования обеспечит безопасность и защиту вашего программного обеспечения от кибератак.

Сканирование уязвимостей

Сканирование уязвимостей – это процесс проверки программного обеспечения на наличие уязвимостей или слабых мест. Этот вид тестирования предполагает использование инструментов автоматизации тестирования для выявления потенциальных недостатков безопасности в программном обеспечении. Примерами таких недостатков могут быть устаревшие компоненты, слабые пароли или небезопасные сетевые конфигурации.

Сканирование уязвимостей помогает выявить слабые места в безопасности, прежде чем ими смогут воспользоваться злоумышленники.

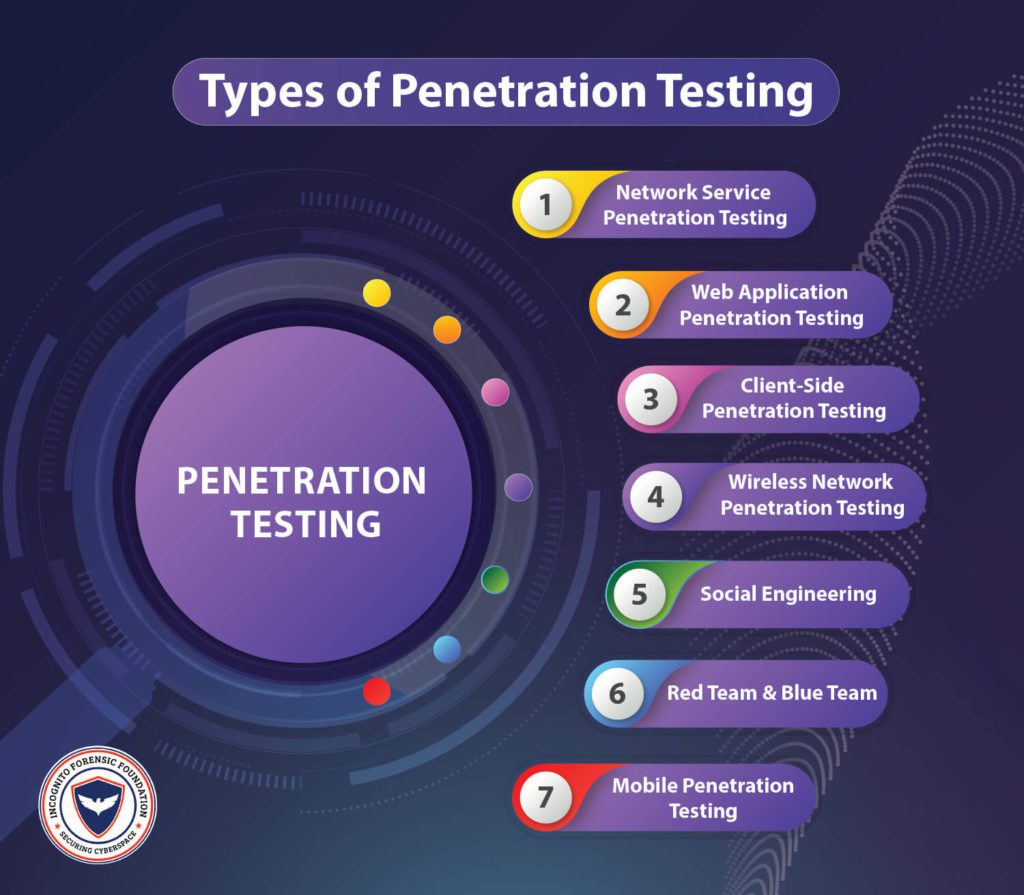

Тестирование на проникновение

Тестирование на проникновение, также известное как “penetration testing“, предполагает имитацию реальной атаки на программное обеспечение с целью выявления уязвимостей и слабых мест. В этом процессе обычно участвуют “этичные” хакеры или специалисты по безопасности, пытающиеся намеренно воспользоваться недостатками безопасности в программном обеспечении.

Специалисты по тестированию на проникновение ищут уязвимости, связанные с недостатками аутентификации и авторизации. Они также проверяют наличие слабых мест в безопасности, связанных с конфигурацией сети. Например открытые порты или незашифрованный сетевой трафик.

Тестирование на проникновение также может оценить недостатки логики приложения – это уязвимости, связанные с тем, как программное обеспечение обрабатывает пользовательский ввод или выполняет определенные действия.

Оценка рисков

Оценка рисков включает в себя выявление потенциальных угроз для программного обеспечения и оценку вероятности и негативных последствий этих угроз. Этот тип тестирования обычно включает в себя анализ архитектуры, дизайна и реализации ПО для выявления потенциальных рисков безопасности – например, утечки данных, атак типа “отказ в обслуживании” (DOS – denial of service attack), вредоносных программ и вирусов.

Оценка рисков также содержит рекомендации по улучшению безопасности вашего программного обеспечения на основе выявленных угроз. Таким образом, это помогает принять упреждающие меры для решения проблем.

Этический хакинг

Этический хакинг похож на тестирование на проникновение тем, что предполагает имитацию реальных атак на программное обеспечение. Он помогает выявить уязвимости, которые могут быть пропущены при других видах тестирования безопасности. К ним относятся фишинговые атаки, атаки социальной инженерии или нарушения физической безопасности.

Этический хакинг может дать более полную оценку безопасности программного обеспечения за счет тестирования более широкого спектра сценариев атак.

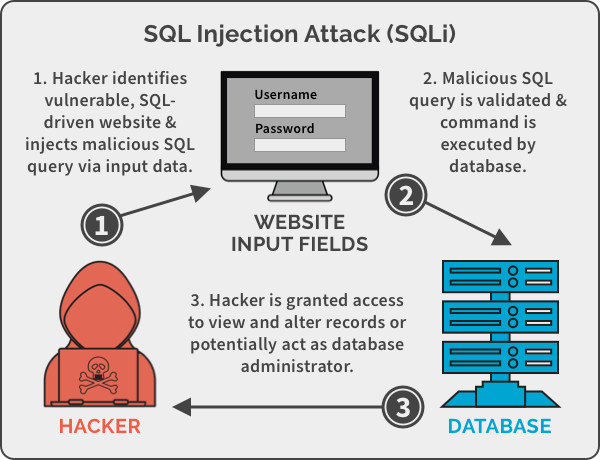

Сканирование безопасности

Сканирование безопасности подразумевает использование инструментов автоматизации для проверки программного обеспечения на наличие потенциальных уязвимостей. Эти инструменты включают в себя программные или аппаратные сканеры, способные обнаружить широкий спектр проблем безопасности.

Сканирование безопасности включает проверки на наличие таких распространенных уязвимостей, как SQL-инъекции, межсайтовый скриптинг (XSS – Cross Site Scripting) и атаки на переполнение буфера.

Сканирование безопасности также помогает соответствовать отраслевым стандартам и нормам, связанным с безопасностью ПО. Хотя оно и является ценным инструментом для выявления потенциальных слабых мест в системе, обязательно нужно применять и другие виды тестирования безопасности. Это связано с тем, что инструменты сканирования безопасности иногда не выявляют все уязвимости ПО. Кроме того, они могут давать ложные положительные или отрицательные результаты.

Важно сочетать сканирование безопасности с такими видами, как тестирование на проникновение и оценка рисков. В этом случае получается более полная оценка безопасности программного обеспечения.

Оценка состояния безопасности

Оценка состояния безопасности включает в себя анализ общего состояния безопасности программного обеспечения. Этот тип тестирования обычно включает в себя проверку политик и процедур безопасности ПО с целью выявления лазеек.

В ходе оценки специалисты по безопасности могут проверить средства контроля доступа и конечные точки программного обеспечения, чтобы помочь предотвратить вредоносные атаки, которые могут быть направлены на ПО.

Оценка состояния безопасности выявляет необходимость стратегических улучшений в операционных и тактических усовершенствованиях. Это помогает убедиться в том, что уровень безопасности организации не ослаблен поставщиками услуг или другими третьими сторонами.

Кроме того, оценка может включать проверку плана реагирования на инциденты в программном обеспечении. Это необходимо для того, чтобы убедиться, что в организации имеются соответствующие процедуры реагирования на инциденты безопасности. Это может включать в себя проверку способности обнаруживать инциденты безопасности и реагировать на них, а также проверку способности системы восстанавливаться после нарушений безопасности.

Аудит безопасности

Аудит безопасности включает в себя комплексную оценку разработки, внедрения и рабочих процессов программного обеспечения с целью выявления недостатков в средствах контроля безопасности. Проведение аудита начинается с определения его объема и цели, в которых указаны задачи и ожидаемые результаты аудита.

Затем нужно собрать необходимую информацию об архитектуре, дизайне и реализации программного обеспечения, чтобы выявить потенциальные слабые места. Для этого можно изучить документацию по программному обеспечению и опросить ключевых заинтересованных лиц, а также провести сканирование уязвимостей и тестирование на проникновение.

В процессе аудита выявляют и определяют приоритеты потенциальных недостатков, уязвимостей и слабых мест в средствах контроля безопасности. Затем разрабатывают рекомендации по устранению угроз и улучшению средств контроля безопасности на основе результатов аудита.

Лучшие практики проведения тестирования безопасности ПО

Правильно проведенное тестирование безопасности помогает обнаружить и устранить уязвимости на ранних этапах жизненного цикла разработки программного обеспечения. Это снижает вероятность дорогостоящих нарушений безопасности и потери данных.

Чтобы добиться точного и достоверного тестирования безопасности необходимо следовать лучшим практикам, которые обеспечат комплексность, эффективность и результативность процесса.

1. Определение требований безопасности

Перед проведением тестирования безопасности важно определить требования к безопасности программного обеспечения. Это поможет убедиться в том, что тестирование сфокусировано на наиболее важных проблемах.

Чтобы определить требования безопасности, начните с изучения соответствующих политик безопасности и нормативных стандартов, применимых к вашему программному обеспечению. Они могут включать отраслевые правила, такие как HIPAA или PCI DSS, а также общие стандарты безопасности, такие как ISO 27001 или NIST SP 800-53.

Затем оцените профиль риска программного обеспечения и определите потенциальное воздействие и вероятность различных типов угроз безопасности и атак. Для этого можно провести моделирование угроз или оценку рисков, чтобы определить и расставить приоритеты.

Наконец, определите требования к безопасности на основе выявленных рисков и применимых норм и стандартов. Эти требования должны быть четкими, измеримыми и проверяемыми. Они также должны охватывать различные аспекты безопасности, такие как конфиденциальность, целостность, доступность и безотказность.

2. Разработка тестов безопасности

На основе требований разработайте тесты безопасности, которые позволят выявить ранее неизвестные уязвимости и слабые места. Для разработки этих тестов необходимо определить различные типы тестов безопасности, которые относятся к вашему программному обеспечению. Затем определите объем и цели каждого теста.

Разработайте тест-кейсы и сценарии, имитирующие реальные атаки. Оцените потенциальное влияние и вероятность каждой уязвимости и определите приоритеты тестирования на основе оценки рисков.

Наконец, задокументируйте тест-план и предоставьте его заинтересованным сторонам для обратной связи и утверждения. Внесите изменения в план на основе полученных отзывов и приступайте к выполнению.

3. Выполнение тестов безопасности

Для точного выполнения тестов безопасности тщательно следуйте разработанному плану. Отмечайте любые проблемы, возникающие в ходе тестирования, и документируйте их для последующего анализа. Используйте систематический подход, чтобы убедиться, что все тесты выполнены и никакие уязвимости не упущены.

Для упрощения рабочего процесса во время тестирования безопасности рассмотрите возможность использования инструментов автоматизации, которые предоставляют подробные отчеты об уязвимостях и слабых местах. Это поможет сэкономить время и обеспечить последовательное выполнение всех тестов.

Кроме того, не забудьте привлечь к процессу тестирования команды разработчиков и экспертов по безопасности, чтобы гарантировать, что все потенциальные проблемы будут учтены.

4. Анализ результатов

Анализ результатов – важная часть процесса тестирования безопасности программного обеспечения. Он включает в себя изучение данных, собранных в ходе тестирования, с целью выявления потенциальных проблем безопасности, которые необходимо устранить.

Чтобы эффективно проанализировать результаты тестов безопасности, убедитесь, что они тщательно и точно задокументированы. Документация должна содержать подробную информацию о проведенных тестах, полученных результатах, а также о любых проблемах и уязвимостях, выявленных в ходе тестирования. Эта информация будет иметь решающее значение для определения серьезности и приоритетности каждой проблемы, а также для разработки плана по их устранению.

Также важно получить обратную связь от профессионалов, поскольку их опыт и знания могут помочь разработать эффективные стратегии устранения уязвимостей.

5. Устранение уязвимостей

После выявления потенциальных уязвимостей необходимо принять меры по их устранению, чтобы обеспечить безопасность программного обеспечения. При устранении уязвимостей важно расставить приоритеты в зависимости от их серьезности и потенциального влияния на безопасность ПО.

В первую очередь следует устранять критические уязвимости, затем – средней и низкой степени серьезности. Важно разработать план исправления, в котором будут учтены все выявленные уязвимости и указаны сроки их устранения.

Чтобы предотвратить появление подобных уязвимостей в будущем, следует использовать методы безопасного кодирования, такие как проверка ввода и очистка вывода.

6. Ретест программного обеспечения

После устранения уязвимостей повторно протестируйте программное обеспечение, чтобы убедиться в эффективности исправлений. Это очень важно, поскольку исправление одной уязвимости может привести к появлению другой, если ее не протестировать должным образом.

При повторном тестировании программного обеспечения обязательно следуйте плану и процедурам, которые были установлены на предыдущем этапе. Кроме того, по возможности используйте тот же инструмент тестирования, чтобы сохранить последовательность. Важно отметить, что повторное тестирование должно проводиться не только после исправления программного обеспечения, но и после внесения в него каких-либо изменений или обновлений.

7. Отчет о результатах

Сообщите о результатах тестирования безопасности заинтересованным сторонам, чтобы убедиться, что все знают о любых потенциальных проблемах безопасности и шагах, предпринятых для их решения.

Чтобы сделать отчеты о тестировании безопасности эффективными, используйте четкие и лаконичные формулировки, избегая технической терминологии. Включение краткого изложения результатов также имеет важное значение для предоставления обзора процесса тестирования, основных выводов и рекомендаций по исправлению ситуации. Его можно использовать в качестве отправной точки для дальнейшего обсуждения и принятия решений.

Рекомендуется использовать подтверждающие доказательства, такие как скриншоты, логи и отчеты об уязвимостях, которые могут быть использованы для подтверждения выводов в итоговом отчете. Они придают отчету достоверность и помогают заинтересованным сторонам понять серьезность уязвимостей.

Наконец, предоставьте действенные рекомендации, которые заинтересованные стороны смогут реализовать в рамках своих мер безопасности.

Заключение

Тестирование безопасности программного обеспечения имеет решающее значение для выявления и устранения потенциальных уязвимостей и недостатков, которые могут поставить под угрозу безопасность ПО. Мы обсудили несколько типов тестирования безопасности, в том числе:

- Cканирование уязвимостей.

- Тестирование на проникновение.

- Оценка рисков.

- Этичный хакинг.

- Сканирование безопасности.

- Оценка состояния системы безопасности.

- Аудит безопасности.

Чтобы провести точное и достоверное тестирование безопасности, важно следовать лучшим практикам, таким как определение требований, разработка тестов и их систематическое выполнение. Также необходимо проанализировать результаты, устранить уязвимости, повторно протестировать программное обеспечение, после чего эффективно отчитаться о результатах.

Применяя эти лучшие практики, вы сможете обеспечить идеальную защиту вашего программного обеспечения от потенциальных угроз со стороны хакеров.

Перевод статьи «Understanding the Basics of Security Testing in Software Testing».